3月23日消息,美國當地時間周二,微軟發佈博文證實,經過調查後發現,該公司產品的部分原始碼被黑客竊取,並披露了發動襲擊的黑客組織的老底。

微軟在博文中稱,此次黑客襲擊由名為DEV-0537的黑客組織發動,它也被稱為Lapsus$。該組織以使用純粹的勒索和破壞模型而聞名,而不是部署勒索軟件。Dev-0537開始以英國和南美公司為目標,後來擴展到全球目標。同時,該組織還會侵入加密貨幣交易所的個人用戶賬戶,以竊取加密貨幣。

與大多數黑客組織不同的是,DEV-0537似乎沒有掩蓋自己的蹤跡。他們甚至公開宣揚自己對社交媒體發動攻擊,以及從目標公司員工那裏購買憑證等內幕。Dev-0537還使用了微軟所追蹤其他黑客較少使用的幾種策略,包括基於電話的社交工程(Social Engineering),比如SIM交換以促進帳戶接管、訪問目標公司員工的個人電子郵件帳戶、向目標公司的員工、供應商或業務合作夥伴付錢以獲得訪問憑證和多因素身份驗證(MFA)批准的權限等。

DEV-0537的黑客專注於他們的社交工程努力,以收集關於襲擊目標的商業運營信息。這些信息包括有關最終用戶、團隊結構、幫助台、危機應對工作流程和供應鏈關係的深入知識。這些社交工程策略的例子包括用多因素身份驗證(MFA)提示向目標用戶發送垃圾郵件,以及致電公司的幫助台以重置目標的憑證。

微軟威脅情報中心(MSTIC)評估稱,DEV-0537黑客的目標是通過被盜憑證獲得更高的訪問權限,這些憑證允許其針對目標公司進行數據盜竊和破壞性攻擊,然後進行敲詐勒索。戰術和目標表明,DEV-0537是個以竊取和破壞為動機的網絡犯罪組織。

微軟發現,在某些情況下,DEV-0537首先瞄準並侵入個人或私人(與工作無關)帳戶,允許他們訪問,然後尋找可用於訪問公司系統的其他憑證。鑑於員工通常使用這些個人帳戶進行他們的第二因素身份驗證或密碼恢復,DEV-0537黑客經常使用這種方法來重置密碼,並完成帳戶恢復操作。

微軟還發現,DEV-0537通過招聘目標公司(或其供應商、業務合作夥伴)員工成功地獲得訪問權限。該組織發佈廣告稱,他們想為襲擊目標公司購買憑證,以此吸引員工或承包商參與其中。自願參與的共犯必須提供他們的憑證並批准MFA,或者讓在公司工作站上安裝AnyDesk或其他遠程管理軟件,從而允許黑客控制經過身份驗證的系統。

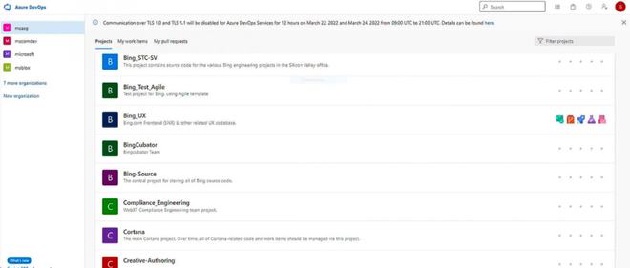

當DEV-0537使用被攻破的帳戶獲得對目標公司網絡的訪問權限後,他們就會使用多種策略來發現其他憑證或入侵點來擴展其訪問權限。然後,他們繼續搜索SharePoint或Confluence這樣的協作平台,像JIRA這樣的問題跟蹤解決方案,像GitLab和GitHub這樣的代碼庫,以及像Team或Slack這樣的辦公協作渠道,以進一步發現訪問其他敏感信息的高權限帳戶憑證。

Dev-0537還會利用Confluence、JIRA和GitLab中的漏洞進行權限提升。該組織危害了運行這些應用程式的伺服器,以獲取特權帳戶的憑證或在所述帳戶中運行,並從那裏轉儲憑證。獲得域管理員訪問權限或同等訪問權限後,Dev-0537會使用內置的Ntdsutil實用程序提取AD數據庫。

在某些情況下,DEV-0537甚至致電目標公司的服務台,試圖說服支持人員重置特權帳戶的憑證。該組織會使用之前收集的信息(例如個人資料),並讓母語為英語的呼叫者與服務台人員交談,以增強其社交工程的吸引力。由於許多公司將他們的服務台支持外包,這種策略試圖利用這些供應鏈關係,特別是在公司賦予服務台人員提升特權能力的情況下。

微軟發現,DEV-0537擁有專用的基礎設施,他們在已知的虛擬專用伺服器(VPS)提供商中運行,並利用NordVPN作為其出口點。

如果成功獲得了對目標組織雲服務(AWS或Azure)的特權訪問權限,DEV-0537會在組織的雲實例中創建全局管理員帳戶,設置Office365用戶級別的郵件傳輸規則,將所有進出公司的郵件發送到新創建的帳戶,然後刪除所有其他全局管理員帳戶,因此只有黑客才能控制雲資源,從而有效地將公司鎖定在所有訪問之外。

同時,DEV-0537黑客還會加入目標公司的危機溝通電話會議和內部討論板(Slack和Teams等),了解事件響應工作流程及其對策,這為DEV-0537提供了對入侵目標心理狀態的洞察,以便發起敲詐勒索。在某些情況下,DEV-0537勒索受害者以防止被盜數據泄露。其他時候,即使沒有進行敲詐勒索,DEV-0537也公開泄露了他們竊取的數據。

本周,DEV-0537公開聲稱,他們已經獲得了微軟的訪問權限,並泄露了部分產品的原始碼。微軟表示,泄露的數據沒有涉及客戶代碼,而且只有一個賬戶被攻破,讓黑客獲得了有限的訪問權限。微軟網絡安全響應團隊迅速介入,修復了受攻擊的帳戶並防止進一步的黑客攻擊。

微軟表示,該公司不依賴代碼的保密性作為安全防護措施,查看其原始碼不會導致風險上升。在這次入侵中,DEV-0537就使用了上述戰術。當黑客公開披露他們的入侵行動時,微軟的團隊已經在根據威脅情報調查被泄露的賬戶。黑客的公開披露使微軟的行動升級,允許團隊在操作過程中進行干預和中斷,限制了更廣泛的襲擊影響。

為了避免受到類似黑客襲擊影響,微軟建議加強實施多因素身份驗證(MFA)。雖然DEV-0537依然試圖找出MFA的漏洞,但它仍然是確保員工、供應商和其他人員身份安全的關鍵支柱。此外,微軟建議用戶使用可信、合規且健康的設備訪問資源,加強並監控雲服務安全,提高對社交工程攻擊的認識,並建立應對DEV-0537入侵的運營安全流程。