中國國旗旁邊一台筆記本電腦上顯示的二進制代碼

近日,與中共官方往來密切的上海安洵公司有大量資訊疑遭外泄。相關文件顯示,網絡黑客能把在國際社交平台X(前推特)上活躍的用戶"落地",獲取網民的個人信息。截至目前,多位使用X的大V已披露消息,有關注者被中國警方請去"喝茶"。那麼,中國翻牆網民是否要擔心自己的身份安全呢?

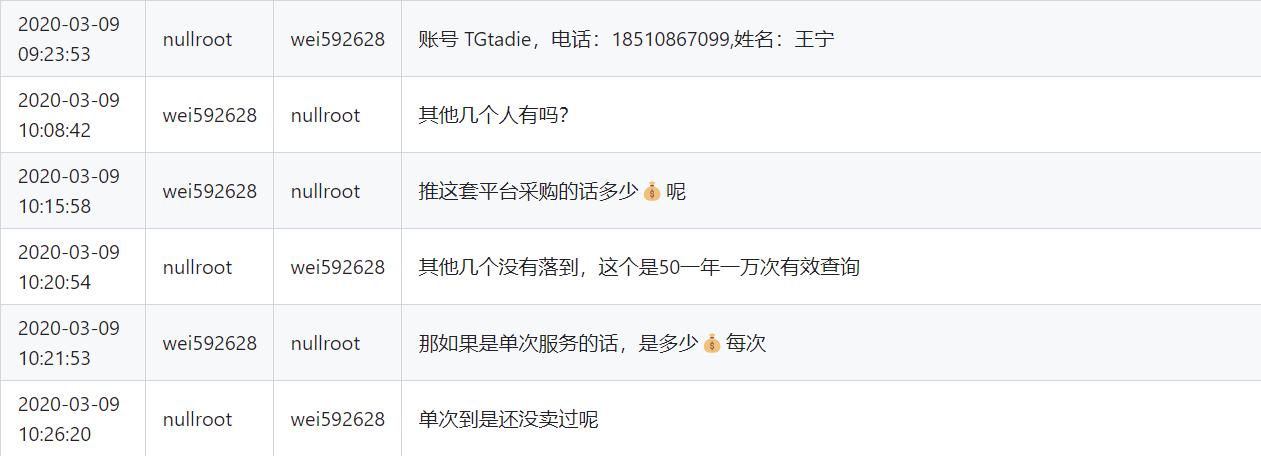

網上用戶落到網下現實人安洵稱做得到

長年為中共軍方、公安與安全部門提供網安服務的「安洵信息」(i-Soon)近期疑遭外泄的文件,或許能提供點答案。

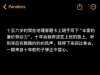

外泄的安洵公司文宣品宣稱,該公司有能力查詢推特帳號註冊時用的手機號碼與郵箱。(取自Github截圖)

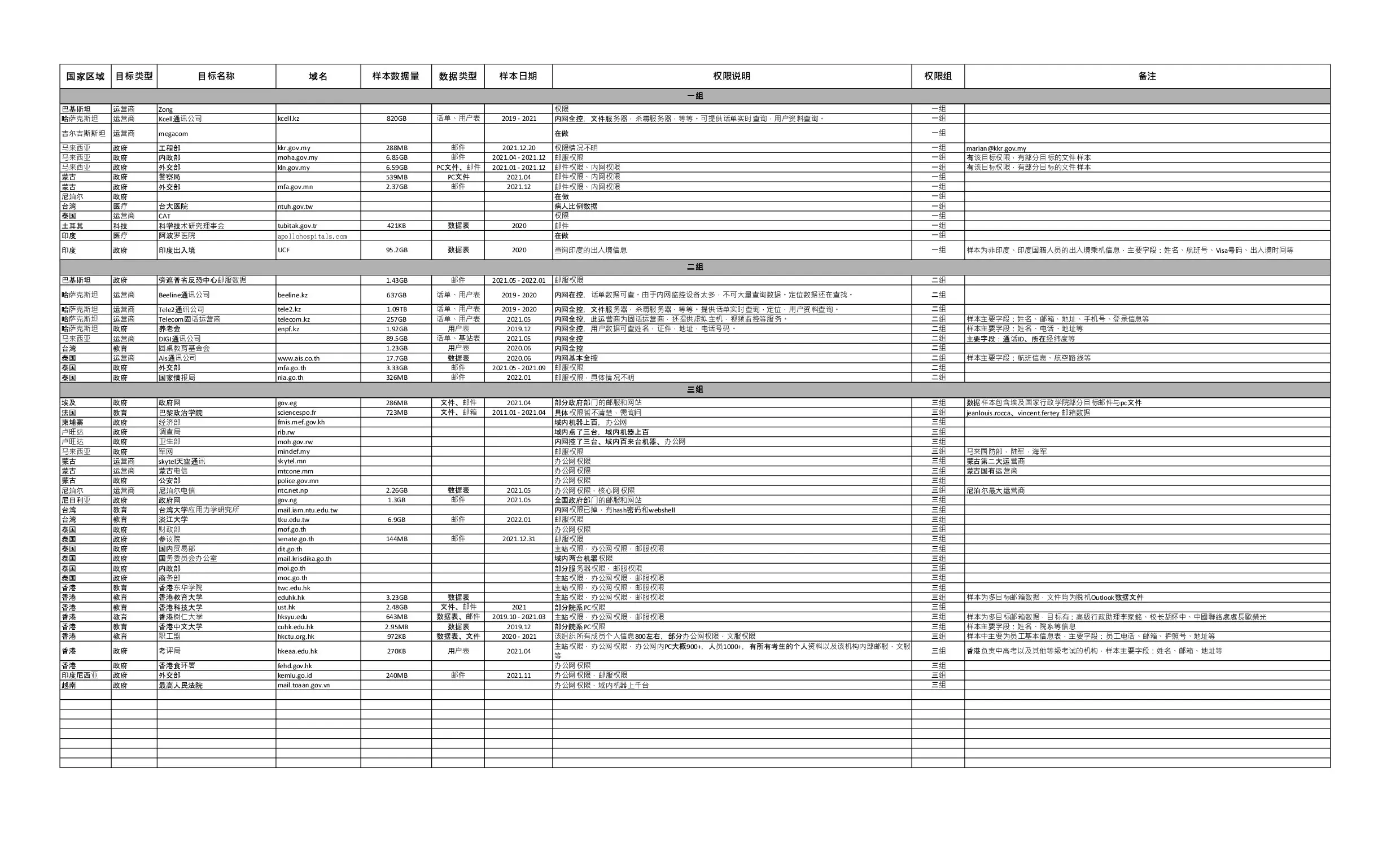

2月16日那個周末,大批疑似安洵內部文件被不知名人士上傳至軟體開發平台GitHub,當中包含工作對話、產品文宣、部分合約內容,以及被鎖定的至少20個外國政府或機構列表。美聯社日前引述兩名安洵員工證實,文件確實源於該公司內部。

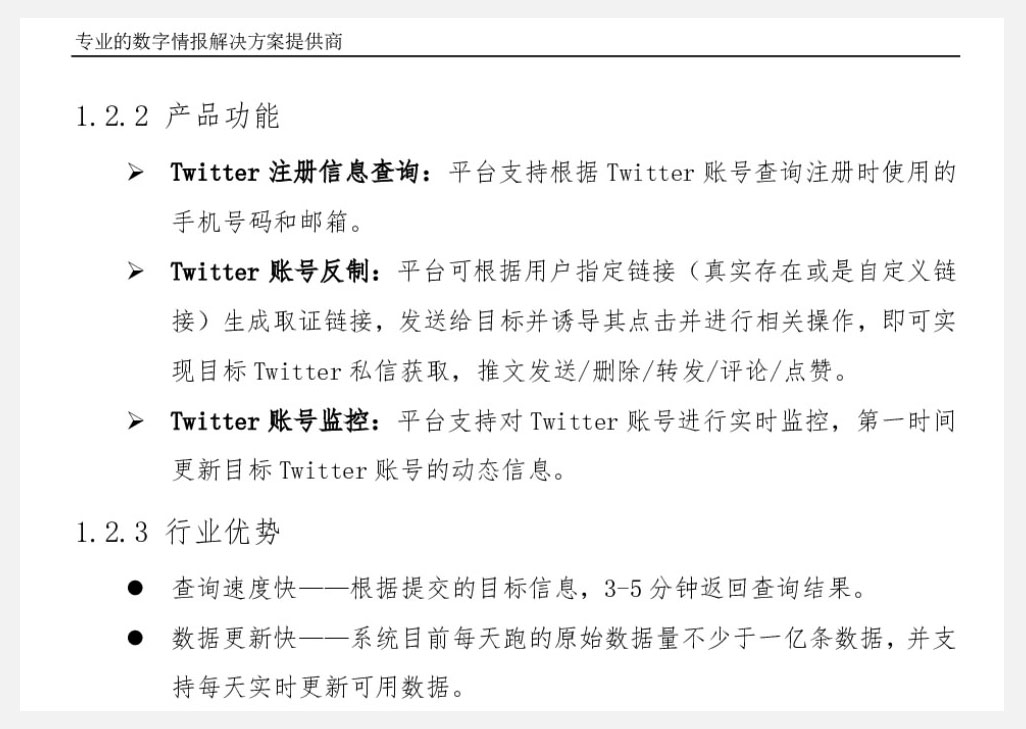

本台記者梳理上述外泄文件發現,安洵對外宣稱能查到X用戶註冊郵箱、手機號等資訊,甚至能獲取目標帳號內的私信內容,從而協助當局把網上用戶「落到現實人」。其中,在一份2020年3月的對話記錄中,一名客戶向安洵員工提供某X用戶帳號,約6個半小時後,安洵就查出該帳號註冊電話與網民姓名,並向客戶開出一年50萬人民幣價碼。該公司不僅幫忙「落地」 X用戶資訊,若對方想獲取網民私信內容,則可另購「功能模版」。

不過,這位安洵公司員工強調,用戶「落地」非百發百中,常規成功率約20%至30%。客戶核實後也回報,帳號確實是用該手機號碼註冊,但「號碼已經換了幾任機主,目前推的使用人不是這個」。

獲取X用戶資訊專家評估具可行性

致力於保護新聞自由的國際人權組織「無國界記者」(RSF)數位安全實驗室IT安全專家貝森多福(Janik Besendorf)向本台記者分析,黑客要獲取X用戶資訊確實具可行性。

圖為2023年7月31日智能手機屏幕上顯示的X平台(以前稱推特)標識。(法新社)

貝森多福指出,從他閱讀的安洵文件翻譯內容研判,安洵似乎是用釣魚式攻擊來取得帳戶權限:「他們就是複製推特網址,製造一個特別網域,再發送email告訴用戶基於安全理由,你必須重置密碼。但這不是推特官方網站,而是黑客的網站,但看起來幾乎一樣。你輸入密碼後,他們就能拿到你密碼,獲取帳戶完全權限。」

貝森多福接着說,獲取帳戶權限後,黑客就可能取得網民的手機號碼,再以此查出用戶身份。他表示,安洵提的「落地」成功率似乎合理,「因為釣魚式攻擊僅約10%至20%的人真的會點開連結,並輸入密碼」。

他還指出,黑客除此之外也能利用推特部分功能弱點來取得用戶資訊,例如發掘聯絡人,過去就曾發生類似事件。他說:「若你允許推特APP獲取你的通訊錄,推特能用這些電話號碼找到對應聯絡人,讓你在推特上關注他們。另一個方式是翻閱所有可能號碼,再詢問推特某號碼是否有對應帳戶,也能反向查詢,查出某推特帳戶的號碼。」

推特公司2020年2月曾對外揭露,該公司2019年底發現有心人士使用大批假帳號,利用推特應用程式編程接口(API),將帳戶名稱與手機號碼媒合。推特調查發現,這些假帳號散佈世界多地,但許多集中於伊朗、以色列與馬來西亞,「部分IP位置可能與國家資助行為者有關」。

中國手機實名制被「落地」幾率較高

旅居台灣的中國網路工程師佐拉接受本台訪問時也表示,安洵宣稱能查出X用戶資訊的可信度「非常高」,因為手機在中國是實名制,在海外社媒平台使用中國手機的大概率會被落地。

佐拉提到2018年一起涉及推特中國籍員工的案件。當時,一名賬號為@eddiex的推特前員工在網上披露,自己從美國回貴州老家探親遭當地國安部門約談,對方以「國家利益」為名,要求他寫代碼以監控推特信息,但被他拒絕。

佐拉說:「也就是說,這種中國國安的嘗試肯定存在過,這是第一個;第二個是推特用戶數據,就是用戶名字、電話等基本資料肯定已經泄露了。因為在安洵大數據裏面,它有提到可以對推特用戶進行查詢,可以落地。」

外泄文件顯示,安洵員工為客戶查詢推特帳號@TGtadie用戶資訊。(取自Github截圖)

不過,佐拉認為,「落地」成功率若在20%到30%的話,證明安洵手上資料不是即時地從推特公司獲取:「等於他們在推特公司可能只是盜取了一次,可能某個時間段以前所有用戶的資料。但某個時間段之後的資料,它就查詢不到」。佐拉也質疑,安洵宣稱能竊取X用戶私信內容有「吹牛」成分。他說:「它對外宣傳文檔是號稱能獲取到用戶私信。但實際上,跟其他人聊天的時又說資訊沒辦法獲取到,要用貼靠的方式才行。」

佐拉解釋,「貼靠」基本上就是透過釣魚攻擊:「比如說,把自己人物設定成一個異議人士,或者是一個黃推(色情)用戶,然後去私信、去溝通,想辦法給他一個所謂取證連結,其實就是釣魚連結。用這種方式去誘使對方上當受騙,去騙到他的帳號密碼,騙到他給第三方應用授權,就能讀取到他的私信。」

不想被「喝茶」網民應三招自保

不過,目前旅居美國的前微博審查員劉力朋認為,中國翻牆網民不用對此過度擔心,因為當局或安洵監控異議人士的手段與策略「本身沒有新東西,都已經是老生常談」。

劉力朋接受本台訪問時,傳授網民翻牆使用推特要注意的3點安全常識:「你不能拿(中國)+86的手機來收推特驗證碼,不能拿QQ、網易郵箱去註冊推特號,然後不能在牆內、牆外用同一個ID。」

劉力朋說,以上雖然是簡單的道理,還是有很多人不懂、不明白。他舉例,白紙運動時出現「大翻牆」運動,「但他們很多都是第一次翻牆,頭一次註冊推特號,所以肯定不懂會有這樣的問題。」

貝森多福也教授中國網民3招自保措施,包括使用非實名手機號碼註冊推特、使用VPN或Tor瀏覽器來隱蔽IP位置,以及不要在推特上分享任何可能被用來辨識身份的信息或圖片。

中國黑客「外包」公安、網安、軍方各取所需

回過頭來看,安洵究竟是間什麼樣的公司?

長年為中共軍方、公安與安全部門提供網安服務的「安洵信息」(i-Soon)近期疑遭外泄的文件,或許能提供點答案。2010年成立的安洵總部位於上海,圖為安洵成都分部。(美聯社資料圖片)

上述外泄文件顯示,2010年成立的安洵總部位於上海,在成都、南京與昆明等地設有分部。該公司宣稱擁有高級持續性威脅(APT)團隊,能提供目標滲透、會戰支撐與情報等服務,並具備遠端控制Windows、Mac、iOS、Android等系統的能力。

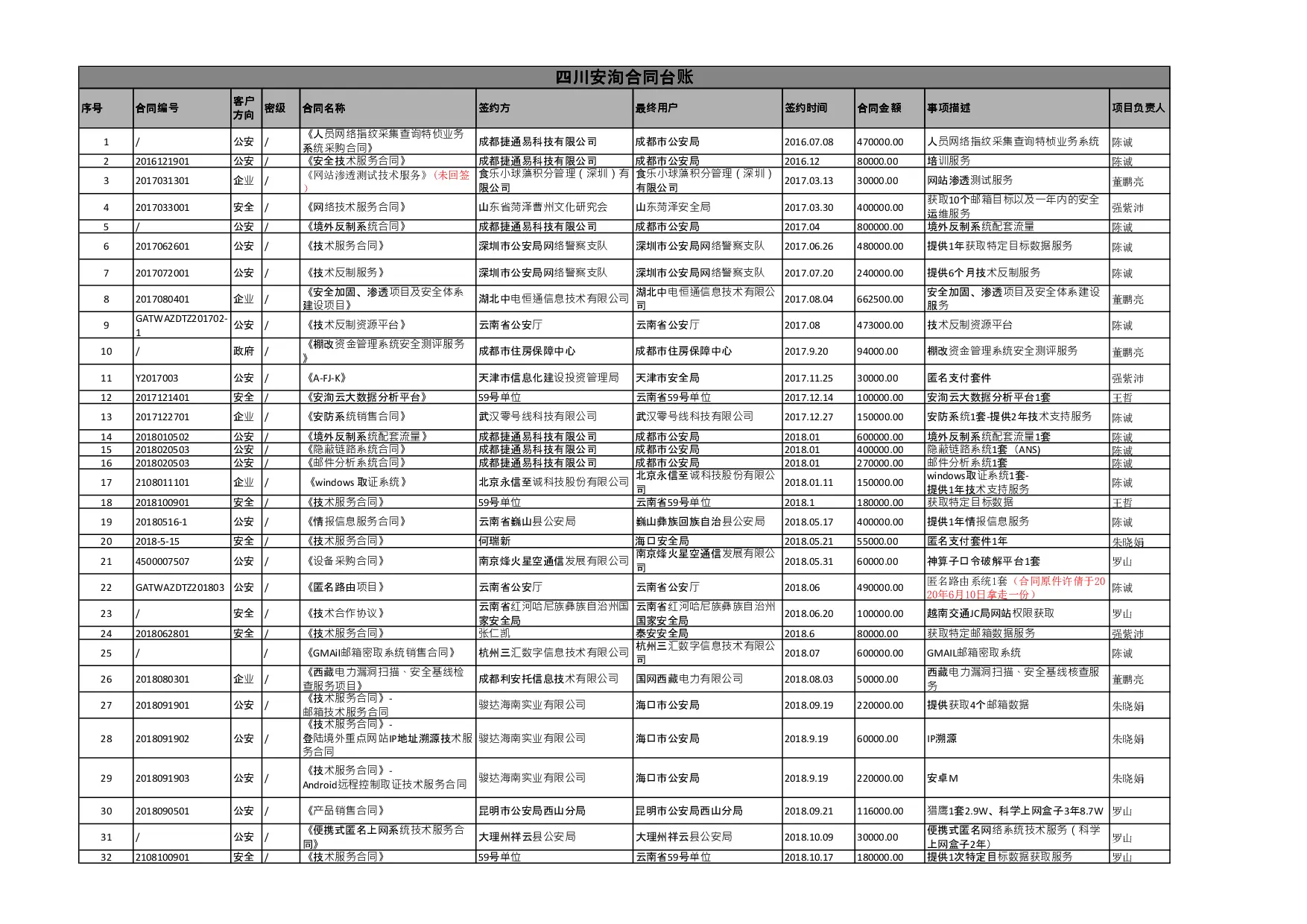

此外相關外泄文件還顯示,安洵的絕大部分客戶似乎均為中國政府部門,舉凡市級公安局、安全局、網安部門、甚至是人民解放軍等都曾將網安工作外包給安洵。以一份名為《四川安洵合同賬目》的外泄文件為例,該公司在2016年至2022年間達成的120筆合同中,至少6成的最終用戶為政府部門,分佈包括北京、海南、雲南、浙江、寧夏、西藏等地。這份合約表顯示,中國政府部門承包給安洵的項目價格介於1萬至334萬人民幣,購買品項多元,其中常見郵箱攻擊密取、推特落查等系統。例如,台州市公安局2021年11月就花費260萬,添購推特落查、Telegram遠端取證落查、自動化滲透測試平台、網站滲透服務等7項不同產品。

疑似被泄露的四川安洵合同賬目,當中多筆合同的最終用戶為中國政府部門。(取自Github截圖)

安洵一分外流文件列出22地、79項海外目標,其中包括香港、台灣、韓國、緬甸、菲律賓、泰國、越南等。(取自Github截圖)

針對攻擊目標,除境內異議人士外,安洵外泄文件還顯示該公司鎖定國外政府部門、大學或通訊公司。一份安洵外流文件列出22地79項海外目標,其中包括香港、台灣、韓國、緬甸、菲律賓、泰國、越南、印度、印尼、柬埔寨、法國、土耳其等;黑客活動獲取內容,包含台灣的建築與道路數據、香港電信用戶姓名與社會安全碼、印度內政部辦公室文件等。除此之外,上述外泄文件中的安洵內部聊天記錄還顯示,其他如北約、歐盟、英國等西方政府或組織也疑似該公司鎖定的目標。

根據一分外流的公司高層對話記錄,安洵高層陳誠(代號lengmo)2020年與總裁吳海波(代號Shutd0wn)談話時,就曾自豪安洵觸角遠播。陳誠指出,安洵培訓標語要能體現公司「格局」,「我們畢竟是做全國的嘛,沒寫全球就算低調的了。」

政府資助黑客日益常見安洵僅冰山一角

針對安洵外泄文件內容,貝森多福坦誠,其實他並不意外。他說:「這是我們常常見到的,與我們預期中國、俄羅斯、伊朗(黑客)行為者會做的事一樣。很不幸地,現在這個非常、非常常見,所以我並不意外。」

佐拉也認為,網安外包已成趨勢,主要是政府僱員多受IT能力與官僚條框限制,但私營黑客組織相對非常有經驗,就能夠成為被政府資助的攻擊執行者。

佐拉指出:「網路攻擊基本上都是由政府買單而已,但不是他們親自去執行。我相信,世界上大部分攻擊都是由私營公司來做的。」他認為,安洵只是中國龐大外包黑客網絡的「冰山一角、眾多承包商之一」。

但他認為,如安洵這類公司肯定會自我吹噓以獲得政府訂單,但實際能力不一定如此。

記者:徐薇婷責編:何平網編:瑞哲