周末的早上,托尼我正在溫暖的小窩裏沉眠,享受國慶加班七天樂之後的假期。

突然被一個朋友的電話給炸醒。

醒醒,你號沒了▼

???啥子情況,讓多年沒有聯繫的朋友突然聯繫我。

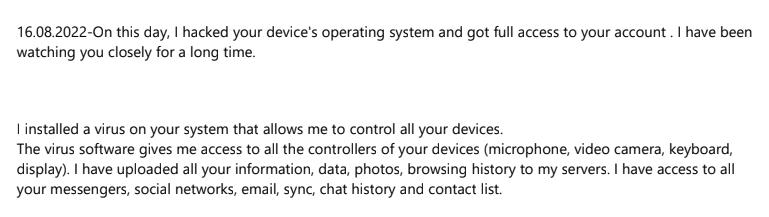

點開這張圖仔細一看,好傢夥,居然是一封給我的勒索信件。

還發到我朋友賬號上了?

這黑客是「來勢洶洶」啊,不但自稱駭入了我的電腦設備,而且我的麥克風啊,鍵盤,顯示器這些硬件有一個算一個,都在他的控制之下。

非但如此,還有能力把我的各種信息給「加點料」,做成視頻,然後發給我的朋友們鑑賞。

嗯???我難道就要這樣輕而易舉的社死了嗎?

此刻,我腦海中已經過了一遍「夢想小鎮天使村有人被勒索郵件詐騙」的橫幅了。

可我托尼絕不對輕易的狗帶,這黑客大哥也很溫柔,也給了我一個機會從他手中逃離。

只要花費價值1250美刀的比特幣,就可以讓我洗心革面,重新獲得在天使村呼吸的權力。

不然啊,就會讓我吃不了後悔藥的走。

順便呢,這位大哥為了證明他確實了解我,控制了我的電腦,在郵件里還附帶了一張我當時電腦上的截圖。

臨走之前還很霸道的留下了一句:

勒索1250刀。。。把我賣了都沒這麼多錢啊。

粉身碎骨渾不怕,要留清白在人間!,我這珍藏多年的聊天記錄可不能被別人看到。

這麼貴的勒索,要不。。。要不還是重裝系統吧。

所以話說回來,我到底是怎麼中招的呢?死也要死個明白。

略加思索,決定還是從郵件里提到的那個日子開始回憶。。。

那段時間為了幫差評君找資料,好像確實下載了一個不該下的軟件,並且運行了這個陌生的程序。

都怪差評君!!!

不過我電腦裏頭的殺毒軟件也很靈光,當場進行一個報錯。(沒有截圖,建議腦補)

看着電腦爆出來的風險提示,再傻我也是第一時間反應過來,當場終止了進程+斬草除根刪除軟件+搖了一個外援來幫忙一起解決電腦問題。

有一說一,360極速版用起來還行

當時是覺得自己清理得已經足夠到位,也就讓事情告一段落了。

沒想到這幾天我的索尼賬戶一直被人嘗試登錄。

不過PS5玩的不太多+工作太忙了,就沒放在心上▼

再結合這次被朋友提醒我是郵箱的問題,於是也順藤摸瓜的找了一下自己的郵箱。

果然其實我也收到了類似的郵件——只不過被垃圾郵件屏蔽了。

而且仔細一看這份郵件抄送的名單。。。基本都是我之前在這台電腦上登陸過的賬號。

這也是為啥我朋友也會收到勒索郵件的原因▼

所以。。。結果也是非常清晰——我電腦上 Chrome登錄的賬號都被黑客獲取了。

除了賬號,還有密碼。

那既然問題出現在 Chrome這兒,我就開始對他的密碼管理策略開始好奇了。

已知1:我們所有存儲的賬號都被盜了。

已知2:其中部分被盜的賬號在被瘋狂登錄,也就是代表着密碼已經泄露。

所以兩者拿來一看,Chrome保存在本地的密碼不安全,入侵者可以在很短的時間裏就盜取到大家的密碼?

略微研究了一下,發現這事還真沒我想像的這麼複雜。。。

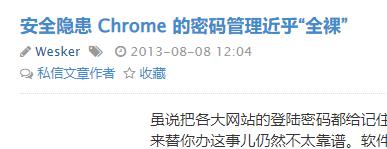

Chrome的密碼保護機制,的確做的要多簡單就有多簡單。

或者說,根本不安全。

大家可以回憶一下咱們用 Chrome的樣子,每次自動填充密碼的時候,是不是都非常「無感」的直接把咱們的賬號和密碼都填進去了。

隨便打開某個登錄界面的樣子▼

便利是便利了,但是你說這是不是「便利」過頭了呢?

不但不需要任何驗證就能知道我們能否登錄這些網站,並且直接幫你把密碼填充好了。

而且面子上防範輕鬆也就算了,就連存放我們密碼的庫裏面也沒有做多少安全措施。

任何一個知道你電腦解鎖密碼的人,都可以很輕鬆的獲取你瀏覽器里存儲的任何一個密碼。

不過我遭遇的顯然不是這種情況,入侵者是用一種更暴力的方法直接獲取了我的全部密碼。

雖然表面上,Chrome雖然會對我們的密碼進行一個加密。

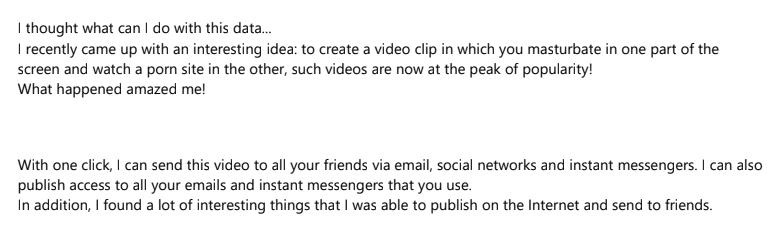

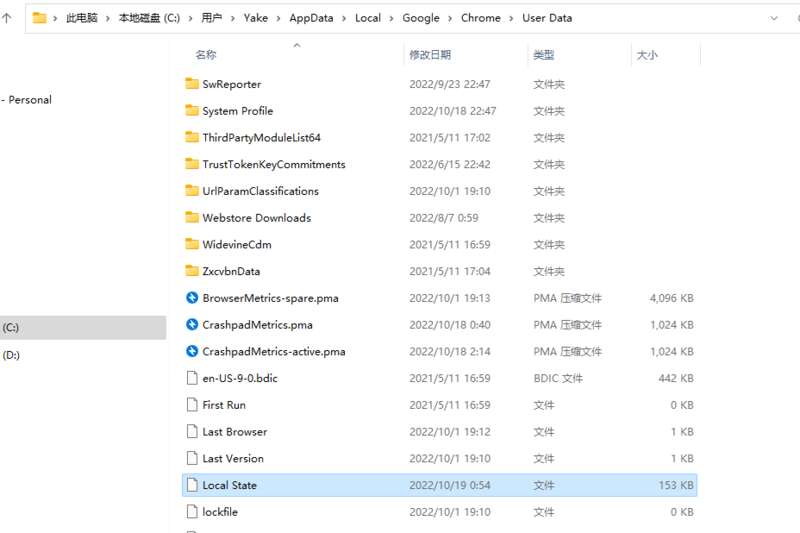

但是這個加密文件存放的地方吧。。。是一個固定的位置。

這個保險箱的位置就在:C:UsersAppDataLocalGoogleChromeUser DataDefaultLogin Data這個地址中。

找到它之後通過 SQLite3數據庫進行連接,就可以找到我們存儲的「網址」——「賬號」——「加密後的密碼」這三者的對應關係了。

至少到這一步還是有些安全的,因為它畢竟是個保險箱,想打開高低還是需要一把鑰匙。

但很可惜,這把鑰匙放的地方也非常的「專一」,就藏在我們本地系統的:C:UsersAppDataLocalGoogleChromeUser DataLocal State

當中,一模一樣,不帶變化的。

用記事本打開這個文件搜索「 encrypt」,就能獲得這把解開保險庫的鑰匙了。

是不是非常簡單。

谷歌用的加密算法雖然是安全性比較高的 AES,但也架不住它把密文和密鑰都放在原地啊。。。

在兩者都暴露後,通過Windows自己提供的解密函數CryptUnprotectData(dpapi.h),我們的密碼就會瞬間被人看個精光。

托尼也讓世超幫忙找了一個腳本體驗了一下,我那可憐的密碼當場被進行了一個二次破譯。。。

(這裏解密調用的是微軟自己的win32的dpapi函數,需要在本機上進行破譯(意思是別人拷貝走了你這兩個文件也沒有用))

沒錯,在Windows上破解Chrome密碼就是這麼簡單,甚至不需要管理員權限,或許連風險提示都不會有。

而且,谷歌完全清楚這件事。

早在2013年左右就有過回應:「如果有人入侵了你的系統用戶賬號,即使再多的安全措施也是無用的。就是如果賊人進入了你的家中,那麼你家中所有的物品都是有危險的。」

乍一聽是有一點道理,是不是如果托尼我自己注意安全,不去點開那些來歷不明的軟件,那不是就萬事大吉了嘛?

但仔細一想就會發現谷歌在這兒「不作為」的甩鍋言論有多離譜,我作為用戶,確實一不小心把賊人放進了家中。

但這不代表你能把我家裏的保險箱和鑰匙都擺在大門口吧。

海賊王羅傑在死前都知道把自己的寶藏給藏在「偉大航線」的盡頭

那谷歌作為全球使用人數最多的瀏覽器,作為全球頂級的搜尋引擎開發商,遇到這種用戶私隱的問題,不去想着如何保護大家,反而先去責怪用戶粗心大意?

這怎麼也說不過去吧。

雖然我也清楚,當自己家門被攻破後,任何防護方法或許都不能做到100%的安全,但同樣是做不到絕對的安全,別的廠商也在嘗試各種不同的辦法來保護大家。

MacOS選擇用鑰匙鏈保護大家的私隱,通過額外的加密來保護用戶的密碼。

都快死掉的 FireFox也可以讓用戶選擇用主密碼來進行二次防護。

或者你對大廠們的服務不放心的話,也可以選擇一些本地的第三方密碼本軟件,比如付費的1Password可以選擇本地密碼保存,或者自己搭建免費開源的 Bitwarden服務。

大家各有各自的過法,但都沒有和谷歌一樣,選擇把密碼放在最顯眼的地方。。。